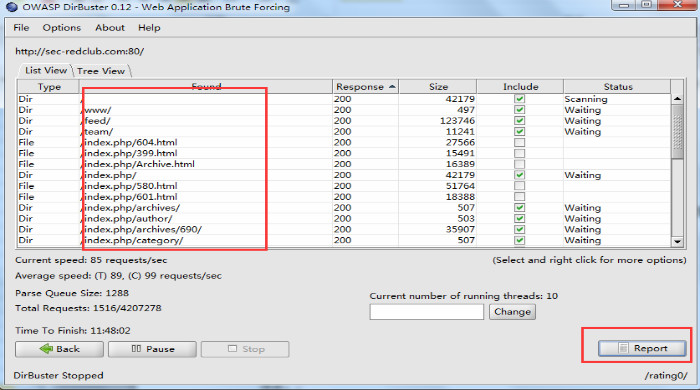

俄罗斯网站邮箱泄露 leaks email rusia

泄露网站如下 leaks email rusia

http://www.studygerman.ru

http://www.studyfrench.ru/

http://www.studyitalian.ru/

http://www.studylingua.ru/

http://www.studyspanish.ru/

kanzas@open.by

Kochetkowanadja@mail.ru

NANI.70@ MAIL.RU

19-dian.0789@mail.ru

3avarka@gmail.com

a.gordeeva@mail.ru

aizat91-love3@mail.ru

amati86@mail.ru

andvina@yahoo.com

anna-lishhuk@rambler.ru

apelsinlenina@mail.ru

artur.goncharov@pochta.ru

arytynian94@mail.ru

asya-graf@mail.ru

avallone19@mail.ru

AvramenkoNAU_FHW@mail.ru

ayzo87_06@mail.ru

barbashina@inbox.ru

bulo4kasizumom@list.ru

buschar@mail.ru

Carptija54@mail.ru

chikijimo@mail.ru

danilchen@mail.ru

darnicko@yandex.ru

dauera@rambler.ru

degnata85@mail.ru

dikerola@list.ru

dukvaha95@mail.ru

dvas72@mail.ru

eiforiarlk@mail.ru

ellena_07@list.ru

elvira-baumann94@mail.ru

eminence@mail.ru

entrevista@mail.ru

fed-angelina@yandex.ru

feodosy@yandex.ru

firuzajka@ inbox.ru

fkhavrich@mail.ru

gps_elena@yahoo.com

graf_tuduk@mail.ru

gulzat1208@mail.ru

hu-lja@mail.ru

info_olga_70@mail.ru

innusa22@mail.ru

issuell@mail.ru

IULYA.AFANASJEWA@YNDEX.RU

koshataya@mail.ru

ksyuscha-92@yandex.ru

kuranovasv@yandex.ru

kuzmenko@msn.com

kzalesski@gmail.com

lackermaul@mail.ru

lektor_md@mail.ru

lenok141488@mail.ru

leolya@gmail.com

Liebe73@mail.ru

little_tigerrr@mail.ru

marija.ru85@mail.ru

marina9811@mail.ru

mazanij19@inbox.lv

melenkamgn@rambler.ru

metaladorer@mail.ru

mysmile777@yandex.ru

natakem@rambler.ru

nuriza86-87@mail.ru

o.kubatko@mail.ru

okssun@yandex.ru

olessja@live.ru

olga-isis@mail.ru

ovchinnik-ole@mail.ru

oxana.nikolaevitch@yandex.ru

pervinbabayev@gmail.com

polina.chuzhaikina@rambler.ru

rimma_c@mail.ru

salgir75@rambler.ru@

salgir75@ramler.ru

samarcheva09@mail.ru

sandra_shumko@mail.ru

sawdust74@yandex.ru

schatznes@gmail.com

Scream8248@mail.ru

shtorm095@bk.ru

slonjuk@rambler.ru

sonina777@ukr.net

StarkRV2009@live.de

StenukovS@mail.ru

svetlana.shustova@gmail.com

svetlana_kaisina@miail.ru

svetlanova2008@yandex.ru

swetlana@nm.ru

s_orekhova@mail.ru

tak004@rambler.ru

tanyshka2396@mail.ru

udaffka10@mail.ru

vadim-gereev@rambler.ru

valeria-dokukina@rambler.ru

venila@mail.ru

vgoryachke@mail.ru

vitysj.28@mail.ru

wadimtm@bigmir.net

walerik.la.06@inbox.ru

wswrfwswrf@mail.ru

www777-10@mail.ru

w_e_a@mail.ru

zhdashechka@mail.ru

zheka0888@mail.ru

a.v.zhuravleva@yandex.ru

18A04@mail.ru

1@1

1@mail.ru

408control@rambler.ru

444@mail.ru

585486@22739

5olya55@mail.ru

79262006127@megawap.ru

89086747026@mail.ru

89265266226@mail.ru

9208561500@mail.ru

@aida-95@list.ru

@andriyanova_92@mail.ru

@arai_mail.ru

@darya0707

@gmail.ru

@katya.65@mail.ru

@larisa ramenskova.ru

@mail.ru

@marial93@rambler.ru

@nina. melnik2010

@Novakanna2008@yandex.ru

@olgabulg

@pogorelov-ilja0rambler@mail.ru

@sanya.ru

@yandex.ru

@yuliya-ast@yandex.ru

@�����

@���

@�

@���

a.pinchuk@inbox.ru

a20062@yandex.ru

aaile.lala@mail.ru

abraham_7@mail.ru

abramovakseni@gmail.com

adai_is@mail.ru

adasani23@yandex.ru

adda4ka@yandex.ru

adelya549@mail.ru

adizbek.18@mail.ru

adn123@list.ru

adrelaxen@gmail.com

aevt@mail.ru

affaires04@gmail.com

agatacristy2334@mail.ru

ageenko_yulia@mail.ru

aibolnus_90@mail.ru

aigerima_95955@mail.ru

aigerim_erzhan94@mail.ru

aigerim_love@mail.ru

aigulasan@yandex.ru

aijan90.29@mail.ru

akb12@list.ru

akilme@mail.ru

akirianenko@acceur.com

Albina-didi@yandex.ru

albinka_ang@mail.ru

aleksandra.smi@gmail.com

aleksandrmimrikov@yandex.ru

alen4ik162@rambler.ru

alena580@mail.ru

aleshinaanna@yahoo.com

alex-law@mail.ru

alexandre.rylov@renault.com

alexandroova@gmail.com

alexzhukow@mail.ru

Alfia2578@rambler.ru

alina-kuzmenko@bk.ru

alisha-klass@yandex.ru

alis_k@mail.ru

aliusha2009@mail.ru

alla-a@mail.ru

alloalena87@mail.ru

almira_urazaeva@list.ru

alsounka-ne@mail.ru

AlternA16@spaces.ru

altus4a@mail.ru

alwaysnoonday@mail.ru

alya.valieva@mail.ru

alzagorodnev@gmail.com

am261980@gmail.com

Amalya.94@mail.ru

ambassador007@mail.ru

amel-07@mail.ru

ami.ru@mail.ru

amidi@list.ru

amor007@mail.ru

ANA-KRUGLOVA@yandex.ru

anacher22@inbox.ru

anactasia90vip1@rambler.ru

anasarsia2010@yandex.ru

anashkina_irina@mail.ru

anastasiya47@mail.ru

Anastasiya892007@yandex.ru

Anders76@yandex.ru

andima@mal.ru

andrelukalora@gmail.com

androgyn@rambler.ru

andrroman@yandex.ru

anet567150@mail.ru

anetta-88@yandex.ru

angel-la323@mail.ru

angelmonsun@mail.ru

angel_pure@mail.ru

angierealstyle@mail.ru

ani8882008@yandex.ru

aniana@mail.ru

anicoolgirl@mail.ru

anisa1992@mail.ru

anitamoscow@mail.ru

anjella_guess@mail.ru

anka01@yandex.ru

anlara18@mail.ru

Ann..Rom@mail.ru

Anna@mail.ru

annanazentseva@gmail.com

annapas@mail.ru

Anton.luxus@gmail.com

AntonetsJ@rambler.ru

anuta144@mail.ru

anuta_russia_13@yahoo.com

anutik88.88@mail.ru

anutka153@rambler.ru

anutka203@mail.ru

anzhelalsh@tut.by

aprilmax@inbox.ru

apus_apus@pochta.ru

ar-stepanoff@yandex.ru

arev-shakhyan@mail.ru

arev328@mail.ru

arkaik@yandex.ru

arsho1985@mail.ru

art194_92@mail.ru

arthlip@mail.ru

arthurhulkh@gmail.com

arutyunova.v@yandex.ru

asdasd@asdasd.dsf

asenk@ya.ru

assyl-83@mail.ru

astaf-nad@mail.ru

astroniks@tut.by

atanur19@inbox.ru

atlantavera@gmail.com

ATyrlov@mail.ru

auburn-lynx@mail.ru

autumn_boom@mail.ru

avarija_88@mail.ru

aynvar@mail.ru

azizz1992@list.ru

azucena85@mail.ru

a_arshyn@mail.ru

a_mikhailova@mail.ru

b879451m@mail.ru

babkova.ira@yandex.ru

bacsojin@yandex.ru

Baira94@gmail.com

bairmusha@mail.ru

balmochnovams@mail.ru

bayadjan@mail.ru

bazheva_v@mail.ru

beauregarde@yandex.ru

beauty8484@mail.ru

berezyanaya@ssnab.ru

berka@amik.ru

berrill5@mail.ru

bezdr@yandex.ru

bit-iako@yandex.ru

bk3.1994@mail.ru

bla-olga@yandex.ru

blondino4ka2009@ukr.net

bmw-x5555@mail.ru

bodom133@mail.ru

bogdanov@amik.ru

boka7771@rambler.ru

bomba@mail.ru

boost70@mail.ru

boyko@promco.ru

bravealex@rambler.ru

bsa_ru@mail.ru

bublik-k89@yandex.ru

budd_ha@inbox.ru

cajl@yandex.ru

camiteche@rambler.ru

candy39@list.ru

canweed@ukr.net

cat0475@rambler.ru

cat28.88@mail.ru

cd-u@mail.ru

charitova-87@mail.ru

chelny.marat@gmail.com

cherchill82@mail.ru

chertjaka@bk.ru

chihareva_ma@mail.ru

child_of_love888@mail.ru

chinadan@rambler.ru

chugada1984@mail.ru

ChuvashovaAnn@mail.ru

chuzhba@gmail.com

colonel.var@mail.ru

cortes40@gmail.com

crystaltoy@mail.ru

cybulja@mail.ru

da-ri-noch-ka

Danechka_86@mail.ru

danilova1805@mail.ru

Danna59@mail.ru

dano4ka_kz_93@mail.ru

danshina@beeline.ru

darinad@mail.ru

Darkamart@yandex.ru

Darla94@ukr.net

darya-komarova@yandex.ru

Daryazerkalova@rambler.ru

dashatkachuk1@gmail.com

dashuna@bk.ru

dashusik483@mail.ru

daskovskaja@gmail.com

dato-chabradze@mail.ru

daugish@inbox.lv

DDavo@inbox.ru

dddddenis@yandex.ru

deleske@mail.ru

delphina_star@tut.by

denis.sh07@mail.ru

denis6517@yandex.ru

denisva1980@mail.ru

devochk95@mail.ru

di.stepowaya@yandex.ru

diana605@yandex.ru

dianarogushina@verizon.net

dihosh@mail.ru

dima-manager@ya.ru

dimaandhelga@mail.ru

diman_z@hotmail.com

Dimon2404@yandex.ru

dina110@rambler.ru

dlyraboty@tut.by

Dmitriev.76@mail.ru

dollmoll@mail.ru

doncha_94@mail.ru

donna@ufanet.ru

Doszhan92@bk.ru

dr.olga@inbox.ru

drive1411@mail.ru

drug68@list.ru

drv@select.ru

DVBulantsev@gmail.com

E.Emelyanova@gmail.com

E.terekhina@mail.ru

Edwardnorth@mail.ru

egorova.vvs@yandex.ru

egribo@gmail.com

eka222008@yandex.ru

ekaterina.bildina@gmail.com

ekaterina.yaemurd@gmail.com

ekaterina75@yandex.ru

ekaterina_7@inbox.ru

ekikot@bkc.ru

Elena.Pasechnaya@mdmbank.com

elenaivanova92@mail.ru

elenajl7@mail.ru

elenazvd@mail.ru

elena_samsonova@bk.ru

elen_love@inbox.ru

eleonor.sh@gmail.com

elfolas@bk.ru

elfy@vlzdom.ru

elimy@mail.ru

elizabetharm@mail.ru

elizabetty@mail.ru

elizaveta7777@ya.ru

elka_88_88@mail.ru

ellastatnic@mail.ru

elmira.enalieva@yandex.ru

elpri@rambler.ru

elyasova.olga@yandex.ru

elzeta@rambler.ru

emma40@yandex.ru

emst@inbox.ru

enni-2403@mail.ru

epov72@mail.ru

eprosto0@gmail.com

Era_86@list.ru

eria_iriska@mail.ru

ermek-nurbaev@yandex.ru

eronova_daria@mail.ru

eroshin@bk.ru

eryamova@mail.ru

eshilina@bk.ru

eskalibyr@mail.ru

evalya@yandex.ru

evelinamak@yandex.ru

EVGESOLOMINA@YANDEX.RU

extra_irusya@mail.ru

Family@mail.ru

fanbill@mail.ru

fancyman@list.ru

fantazi_15@rambler.ru

farida1979@mail.ru

fedorovuri@yandex.ru

ffff@mail.ru

fika013@rambler.ru

findiperz@iukr.net

fire06@list.ru

fishka_2003@bk.ru

fly.high@hotmail.com

fn37@list.ru

forletters@front.ru

fox1075@rambler.ru

friendik@yandex.ru

Fristayl@list.ru

frolkaaa@mail.ru

frunor@rambler.ru

Gahhd@mail.ru

galaxi2511@gmail.com

garkavayair@rambler.ru

gavrikovma@sibintek.ru

gazis89@mail.ru

gbelova@maxus.ru

generation13@tut.by

genius27@list.ru

genpash@mail.ru

geodakyan@mail.ru

gex_9@mail.ru

girlkam@rambler.ru

gkrainova@yandex.ru

glace13@mail.ru

glamourgirl2@bigmir.net

glamur96@mail.ru

gmmaxx@gmail.com

gmulka@mail.ru

godofcomputers@mail.ru

GOMER-151@yandex.ru

gosya2@mail.ru

gotzeblues@bigmir.net

grishabaranov@piter.ru

Gubiliya@mail.ru

gula2006@bk.ru

gulzar_80@mail.ru

gulzhanberd_88@mail.ru

guns24@mail.ru

guzi-18.11.87@mail.ru

gyujnb@yandex.ru

G_MUSTAFAEVA@BOX.AZ

halorest@ukr.net

hapatulka@mail.ru

happysoul15555@yandex.ru

happy_ann@bk.ru

harisova_nuriya@list.ru

hdgjf@.ru

helenbern@gmail.com

helen_206@mail.ru

helen_mrt@rambler.ru

hell_paradise666@mail.ru

hoholzenya@mail.ru

hohr.86@mail.ru

humming-birdfly@mail.ru

husainovarena@gmail.com

hypermaria@narod.ru

i.i.bobrovnikova@mail.ru

i.zueva@ land.ru

ibrahim2304@mail.ru

ierofeeva@gmail.com

igor.schestakoff@yandex.ru

igorbat222@mail.ru

igordodonov@mail.ru

ILMIRA _OSPANOVA@MAIL.RU

inattuabile@bk.ru

inthechips@mail.ru

ioanna.spb@mail

iouliapro@rambler.ru

iouri@list.ru

iplusb@mail.ru

ira.nazarova@gmail.com

iraizilova@yandex.ru

irina-berseneva@list.ru

irina.kogan@gmx.net

irina.lily@gmail.com

irinacarov2008@yandex.ru

Irinagorov@gmail.com

irinamesch@mail.ru

irinasalim@rambler.ru

Irina_it@hotmail.com

ismailovaaas@mail.ru

itilien_89@mail.ru

ivanhaykovyy@gmail.com

ivanovatatiana18@mail.ru

ivantr@gmail.com

Ivrin_29@mail.ru

i_shumova@mail.ru

jack.com@inbox.ru

jagdajhsg@risoi.com

jaisel@mail.ru

janna_hamina@mail.ru

jarikova@gmail.com

jentee@yandex.ru

jenyadizelek@mail.ru

joelelangovan@gmail.com

jud.7@hotmail.com

juliasubbota09@mail.ru

julia_uta@mail.ru

junglie@mail.ru

justspicy@mail.ru

k1ssa@mail.ru

kamichevaeb@mail.ru

kamissarova2010@mail.ru

kanasii@yandex.ru

kannef@mail.ru

kanysh_osh@mail.ru

kaplun77anton@mail.ru

kaprisX2006@rambler.ru

kar-985@rambler.ru

kartman92@bk.ru

kartt2011@yandex.ru

kashurkina@mail.ru

katerina.s.s@mail.ru

katirina200705@mail.ru

Katrine20@rambler.ru

katrin_s_@rambler.ru

katushka5588@yandex.ru

katya_aen@mail.ru

kazachka2004@mail.ru

kaznachei@yandex.ru

Kedemel@freemail.ru

keizo@ya.ru

kemuri07@mail.ru

kendra2007@yandex.ru

Kerasyuk@yandex.ru

ketevan.b@gmail.com

keti92@mail.ru

khalfina.diana@yandex.ru

ki-01@mail.ru

Kiara717@mail.ru

kirsanova_n@mail.ru

kishu07@mail.ru

klemmentina@inbox.ru

klyubenko@gmail.com

koks.16@mail.ru

koledenkova@bpc.ru

komirina@hotmail.com

konovalovata@mail.ru

konovchenkos@mail.ru

kopalina93@mail.ru

koshak-87@mail.ru

koshka_7777@mail.ru

kotenok87@meta.ua

kotova.sky@gmail.com

kovolnik@yandex.ru

KPS84 @mail.ru

kremerelena@mail.ru

krist.bondareva@gmail.com

kristinka152008@rambler.ru

krokozyabra88@mail.ru

krylova_rita@mail.ru

krylovkirill@mail.ru

kse689@mail.ru

ksu-chuka@mail.ru

kuchermanka@bk.ru

kudaeva_karina@mail.ru

kuklina-oksana@mail.ru

kulikova_el@mail.ru

kumov@bk.ru

kupovetss@list.ru

kuznetsova_my@mail.ru

kvant77@bk.ru

kylesh-ka@rambler.ru

kyrgyzuvelikie@mail.ru

kyrka@yandex.ru

k_elena-06@mail.ru

l.kristina.v@gmail.com

lady.mol4anova2010@yandex.ru

Laera@list.ru

lana060876@mail.ru

lance-lotta@mail.ru

laromana@mail.ru

lasto4ka4@mail.ru

laura-88.kz@inbox.ru

lector-hannibal@rambler.ru

leejulia@mail.ru

Leka-91@inbox.ru

lekadan@yandex.ru

lekas_@mail.ru

lemmingli@hotmail.com

lena26080@rambler.ru

lenanw@mail.ru

lencho6688@rambler.ru

lenka.potapova@gmail.com

lenysakrasotysa@mail.ru

leoparditsa@list.ru

lerchik-tretyakova@yandex.ru

lesistrata@bk.ru

lExO@list.ru

lezgin-xanov@mail.ru

licichca@mail.ru

lidia.gorchakova@unicreditgroup.ru

lidiasvn@gmail.com

LILI8558@mail.ru

liliana_one@mail.ru

lilichka704@rambler.ru

Liliya1407@rambler.ru

lilya-isaenko@yandex.ru

Lina_NSC@mail.ru

lisena1818@mail.ru

lissmaxx@yandex.ru

lisspark@gmail.com此文章来源于

https://www.ddosi.com/2017/11/04/leaks-email-rusia/

2018年以前网站服务器的备份,当时决定不要了,删了所有东西,现在还原一下(有些图片挂了,永远找不回来了,sorry)

![[LoliHouse] Princess-Session Orchestra - 15 [WebRip 1080p HEVC-10bit...](http://s2.loli.net/2025/04/09/QO618K72ytGZmDJ.webp)